2018年12月9日ThinkPHP官方发布一次重要安全更新,本次版本更新主要涉及一个ThinkPHP5.0.*-5.1.*的全系列安全漏洞,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的情况下可能的getshell漏洞,也就是攻击者可以构造特定的恶意请求直接获取服务器权限。请广大ThinkPHP开发者尽快更新到该版本!

更新框架修复

如果你使用composer安装,并且一直保持最新版本使用的话,使用下面的指令更新到最新版本即可

composer update topthink/framework

如果你使用了git版本库安装,也请及时更新你所用的仓库版本。

如果各种原因暂时无法更新到最新版本(早期版本升级到最新版本可能存在兼容性问题,请首先参考官方手册的升级指导章节),可以参考下面的方式进行手动修正。

手动修复

5.0版本:在thinkApp类的module方法的获取控制器的代码后面加上

if (!preg_match('/^[A-Za-z](w|.)*$/', $controller)) { throw new HttpException(404, 'controller not exists:' . $controller); }

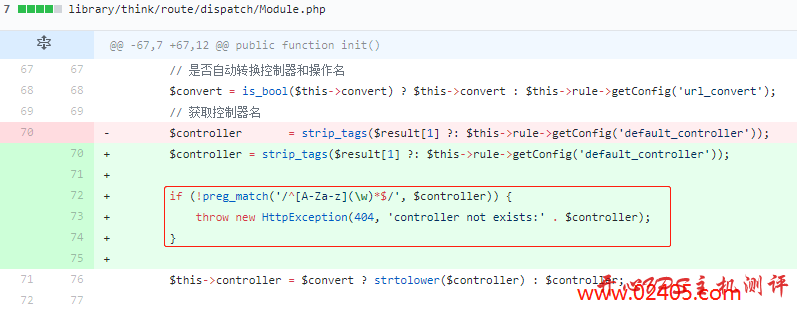

5.1版本:在thinkroutedispatchUrl类的parseUrl方法,解析控制器后加上

if ($controller && !preg_match('/^[A-Za-z](w|.)*$/', $controller)) { throw new HttpException(404, 'controller not exists:' . $controller); }

版权声明:本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

文章名称:《ThinkPHP高危安全漏洞,攻击者可直接获取服务器权限,请尽快升级官方安全更新》

文章链接:https://www.liuzhanwu.com/2840.html

本站资源仅供个人学习交流,请于下载后24小时内删除,不允许用于商业用途,否则法律问题自行承担。

文章名称:《ThinkPHP高危安全漏洞,攻击者可直接获取服务器权限,请尽快升级官方安全更新》

文章链接:https://www.liuzhanwu.com/2840.html

本站资源仅供个人学习交流,请于下载后24小时内删除,不允许用于商业用途,否则法律问题自行承担。

相关推荐

456CDN:为网络安全与加速保驾护航,CDN测评推荐

456CDN:为网络安全与加速保驾护航,CDN测评推荐 456CDN:高防CDN,200GB DDoS防护,无视CC,1TB流量@50Mbps带宽,500元/月,安全加速,智能守护,稳定安全

456CDN:高防CDN,200GB DDoS防护,无视CC,1TB流量@50Mbps带宽,500元/月,安全加速,智能守护,稳定安全 #618大促#最后一天|凌霞软件旗下新一代服务器面板 1Panel:永久授权 539元起,10台4900元,即买即赠SSL证书

#618大促#最后一天|凌霞软件旗下新一代服务器面板 1Panel:永久授权 539元起,10台4900元,即买即赠SSL证书 #618大促#最后一天|凌霞软件旗下强大易用的建站工具 Halo:永久授权 660元起,10台6000元,即买即赠SSL证书

#618大促#最后一天|凌霞软件旗下强大易用的建站工具 Halo:永久授权 660元起,10台6000元,即买即赠SSL证书 #6.18促销#Themebetter:WordPress主题特惠7折,DUX主题折后559元,不限制域名授权数目

#6.18促销#Themebetter:WordPress主题特惠7折,DUX主题折后559元,不限制域名授权数目 耗子Linux 面板:又一个轻量 Linux 服务器运维管理面板

耗子Linux 面板:又一个轻量 Linux 服务器运维管理面板 #11.11#Themebetter:年度大放价,全场6折特惠,DUX主题折后480元,不限制域名授权数目

#11.11#Themebetter:年度大放价,全场6折特惠,DUX主题折后480元,不限制域名授权数目 紧急提醒:DediPath官宣跑路

紧急提醒:DediPath官宣跑路